.

AMI를 이용하여 EC2 복제 생성하는 경우, 특히 AMI와 다른 AZ에 EC2를 생성하는 경우에 해당된다.

EC2를 새로운 AZ에 생성하면 EC2 metadata 수집이 불가, SSM 등이 정상 작동하지 않아 Cloudwatch agent를 이용한 모니터링도 불가하다.

이에 따라 , 몇 가지 파워쉘 명령어를 이용하여 활성화를 해줘야 한다.

.

테스트 환경

원본 : ap-northeast-2a, Windows 2016

복제본 : ap-northeast-2c, Windows 2016

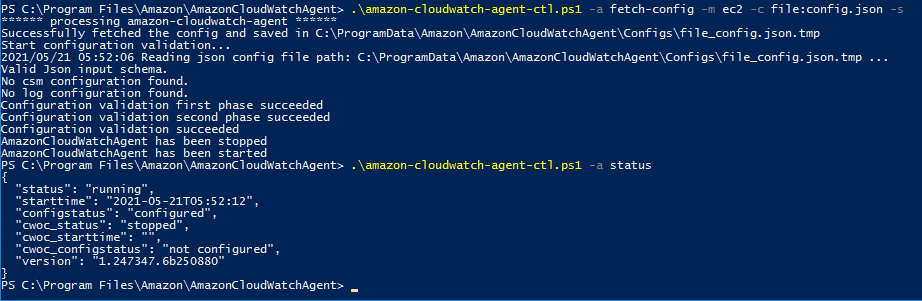

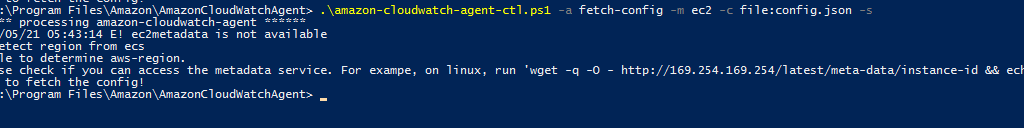

복제한 EC2에서 CloudWatch agent를 start했지만, “fail to fetch the config” 메시지와 함께 실패했다.

1. EC2 meta-data 수집 활성화

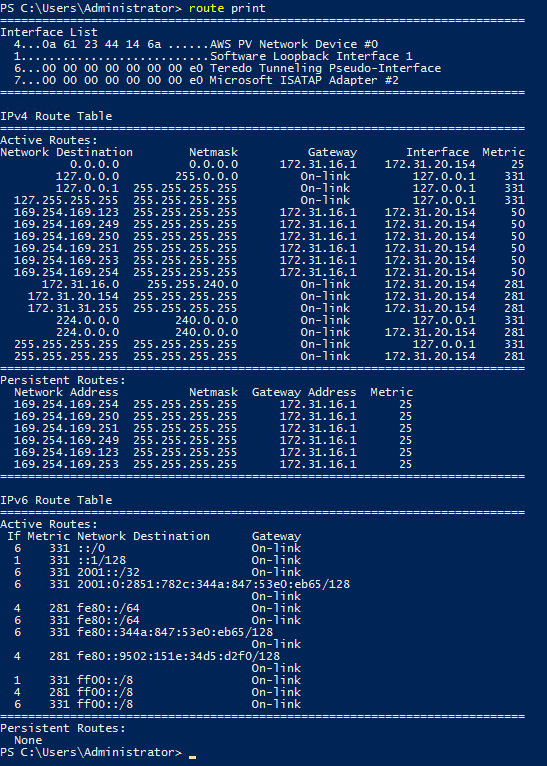

AZ가 변경됨에 따라 IP대역이 변경되었고, 라우팅 테이블 또한 갱신해줘야 한다.

– Power Shell 실행

– route print 하여 현재의 route table을 확인

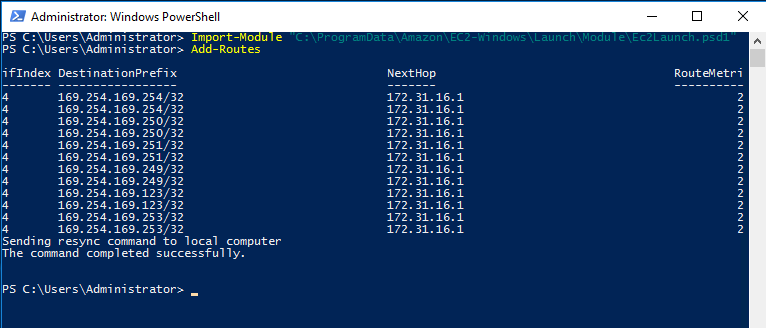

– metadata의 route를 업데이트

$> Import-Module “C:\ProgramData\Amazon\EC2-Windows\Launch\Module\Ec2Launch.psd1”

$> Add-Routes

– 적용이 완료되었는지 확인

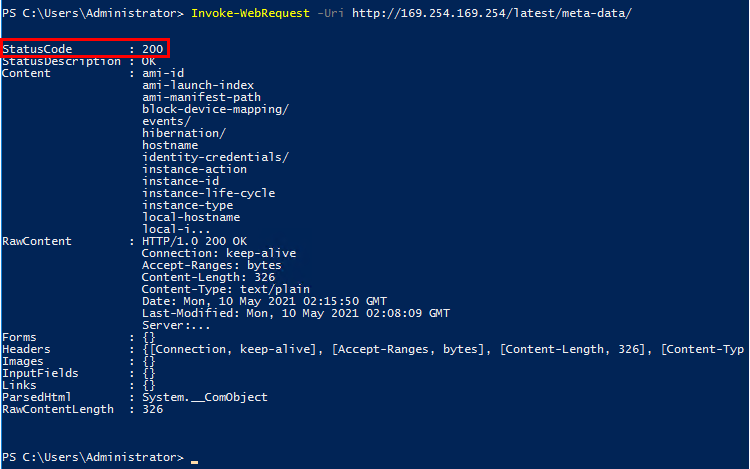

$> Invoke-WebRequest -Uri http:169.254.169.254/latest/meta-data/

– 위 방법대로 진행했는데도 200 코드가 출력되지 않는다면,

수동으로 설정할 수 있다.

| route delete 169.254.169.123 route delete 169.254.169.249 route delete 169.254.169.250 route delete 169.254.169.251 route delete 169.254.169.253 route delete 169.254.169.254 route add -p 169.254.169.123 mask 255.255.255.255 172.31.0.1 metric 15 route add -p 169.254.169.249 mask 255.255.255.255 172.31.0.1 metric 15 route add -p 169.254.169.250 mask 255.255.255.255 172.31.0.1 metric 15 route add -p 169.254.169.251 mask 255.255.255.255 172.31.0.1 metric 15 route add -p 169.254.169.253 mask 255.255.255.255 172.31.0.1 metric 15 route add -p 169.254.169.254 mask 255.255.255.255 172.31.0.1 metric 15 |

route add 부분의 172.31.0.0/24 대역은 테스트한 VPC의 대역이니,

본인 계정의 VPC에 맞게 수정하여 사용하면 된다.